AWSでRUSTマルチプレイサーバーを構築【IAM編】

マルチプレイサーバーはルートユーザーでも構築はできますが、セキュリティの観点から構築・運営管理用のIAMユーザーを作成します。

IAMユーザーを作成

AWSにルートユーザーでログイン後、IAMに遷移し左メニューの「ユーザー」をクリックし、右上の「ユーザーを追加」をクリックします。(キャプチャ取り忘れてて、IAMユーザー作成後になっています。)

「ユーザーの詳細を指定」画面に遷移するので設定していきます。

ユーザーの詳細を指定

ユーザー名

分かりやすい名前にしておけば良いかと思います。画像では「Rust-Admin」としています。

「AWSマネジメントコンソールへのユーザーアクセスを提供する」はチェックをオンにして、「IAMユーザーを作成します」を選択します。

コンソールパスワード

画像では「自動生成されたパスワード」を選択していますが、カスタムパスワードでも構いません。パスワードを自分で考えるのが面倒くさいので「自動生成されたパスワード」にしてます。

「ユーザーは自家のサインイン時に新しいパスワードを作成する必要があります」は初回ログイン時にパスワード変更するかどうかになります。今回はチェックをオンにしています。

画面の右下の「次へ」をクリックします。

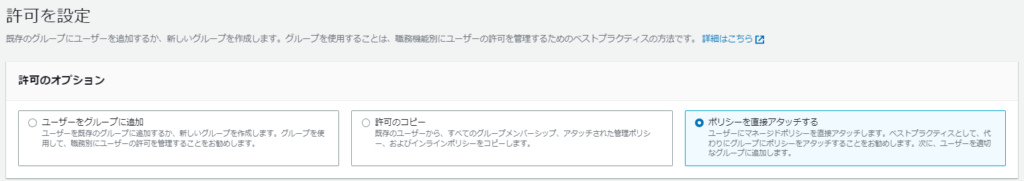

許可設定

許可のオプション

「ポリシーを直接アタッチする」を選択します。

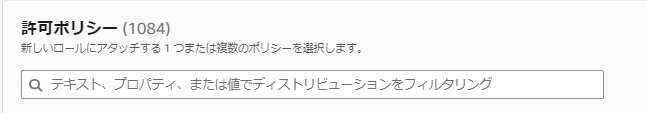

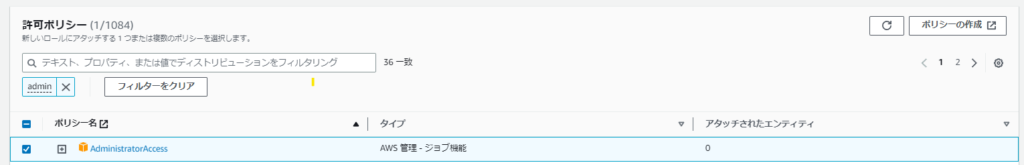

許可ポリシー

テキストボックスに「AdministratorAccess」を入力して、フィルタリングします。

左のチェックボックスをオンにして、画面右下の「次へ」をクリックします。同じ画面に、「グループの使用を開始する」、「許可の境界」の設定もありますが今回は使用しません。

確認して作成

設定した内容を確認して、右下の「ユーザーの作成」をクリックします。

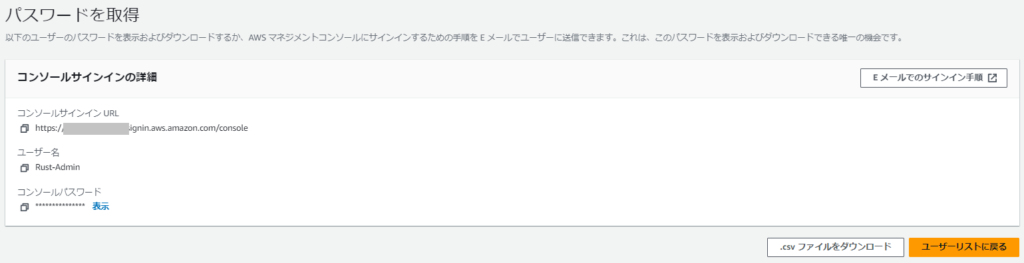

パスワードを取得

パスワードを取得します。「.csvファイルをダウンロード」をクリックすると画面の内容が記載されているcsvファイルがダウンロードできるので必ずして下さい。

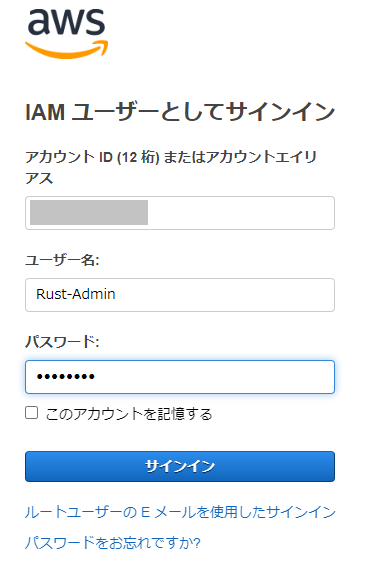

作成したIAMユーザーでログインしてみる

ルートユーザーを一旦サインアウトして、先程ダウンロードしたcsvファイルに記載されているコンソールサインインURLにアクセスします。

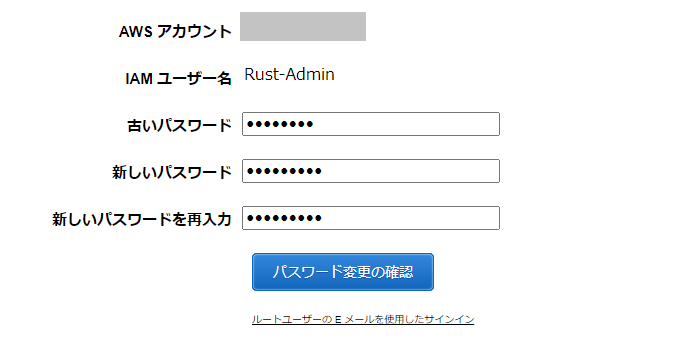

サインイン後、パスワード変更画面が表示されるのでパスワードを変更します。

「パスワード変更の確認」をクリックするとログインできます。

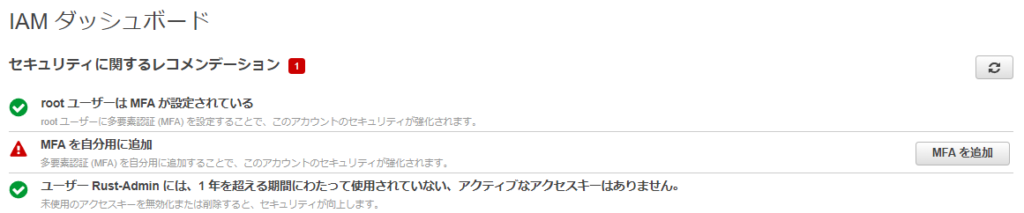

MFA(多要素認証)を有効にする

結構忘れがちですが重要な設定になります。今回作成したIAMユーザーは管理者権限が許可されているので万が一、ユーザー情報が漏洩した場合にも多要素認証できなければログインできないので安心です。

作成したIAMユーザーでAWSにログイン > IAM > ユーザー > 作成したIAMユーザー をクリックします。

「MFAを追加」をクリックします。

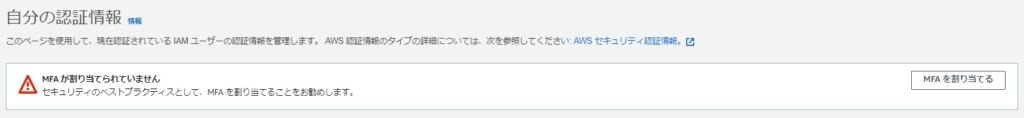

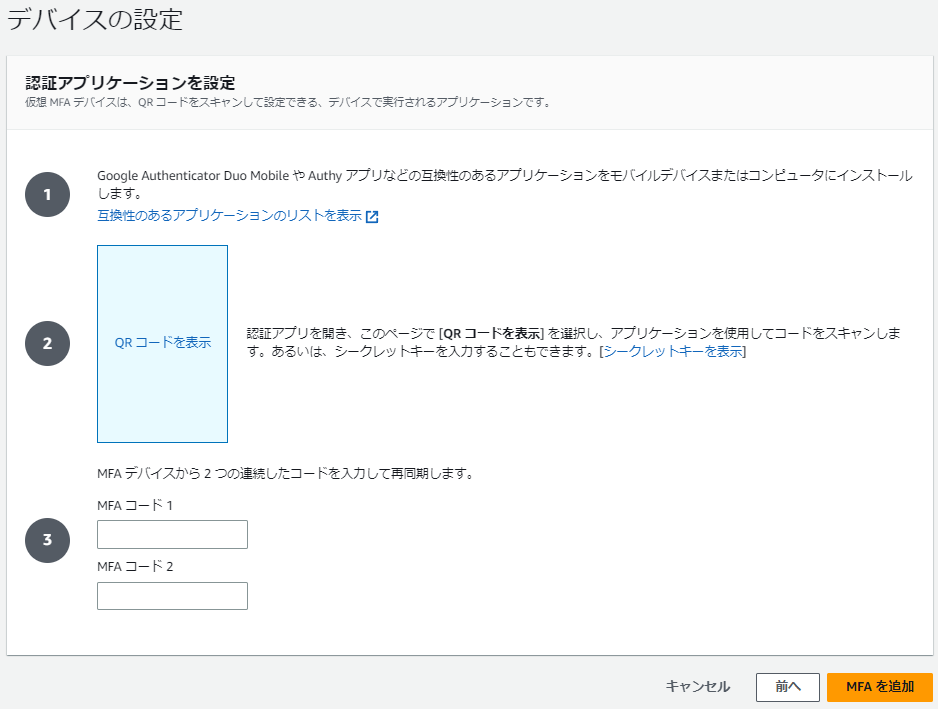

MFAの割当

未割り当ての状態なので、「MFAを割り当てる」をクリックします。

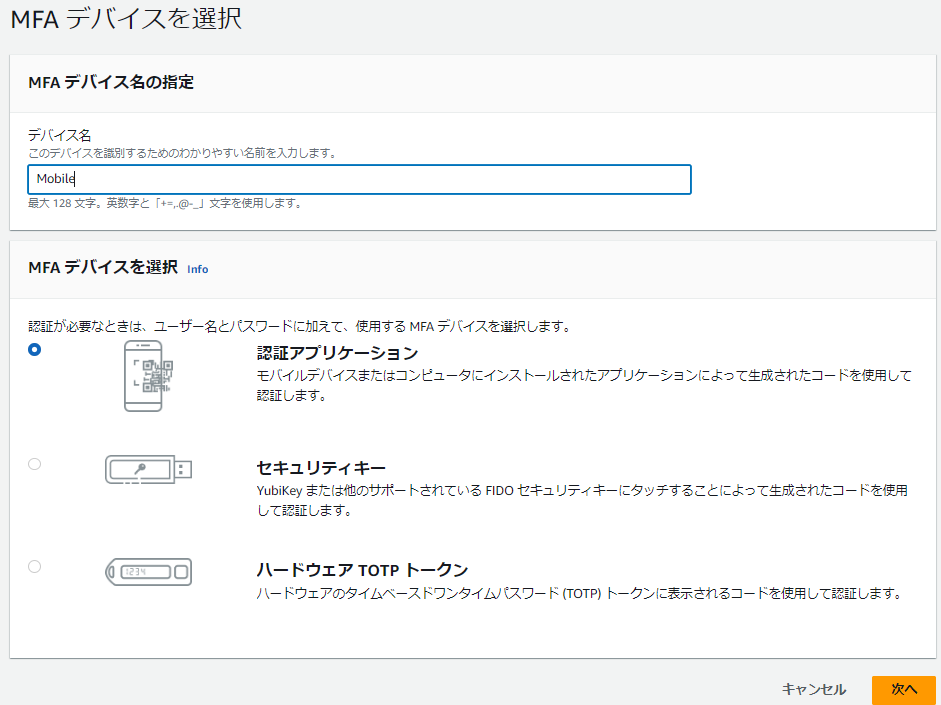

私は仕事用のスマホにMicrosoft Authenticatorをインストール済みなので、そちらを利用します。

デバイス名を「Mobile」としていますが、分かりやすい名前で問題ないです。認証アプリケーションを選択して「次へ」をクリックします。

「QRコードを表示」をクリックするとQRコードが表示されるので、スマホの認証アプリでスキャンしてアカウントを登録してコードを2回入力後、「MFAを追加」をクリックします。

登録完了すると上のメッセージが表示されます。

まとめ

サーバーを運営管理を複数名でする場合は、メンバー分IAMユーザーを作成したうえで「CloudTrail」で誰が何をしたかを確認できるようにすることをオススメします。

次回はネットワーク周りのVPCを説明する予定です。

🖱️ボンクラさん

フリーランスのシステムエンジニアです。

大体のことは何でもできますが、人はそれを『器用貧乏』と言う。

ディスカッション

コメント一覧

まだ、コメントがありません